Se encuentra usted aquí

Preguntas Frecuentes

Puedes solicitarla en la oficina de Credencial Universitaria ubicada en SEGIC. Deberás presentar el comprobante de Matrícula.

Debe retirarse en la Oficina de Credencial Universitaria, ubicada en SEGIC USACH.

Debe solicitar una nueva credencial en la oficina de Credencial Universitaria, portando la constancia de carabineros respectiva. El trámite no tiene costo si es la primera vez que la pierde, pero en adelante deberá cancelar la reposición de la credencial.

Debe asistir a la oficina de Credencial Universitaria, portando la credencial deteriorada para verificar el problema y entregarle una solución.

Aproximadamente en 15 días hábiles.

Ver información en el Sitio de la Universidad.

Para obtener ayuda, debe dirigirse a Segic Usach, ingresar un requerimiento o llamar al 7180225.

Debe dirigirse a la facultad correspondiente, Segic Usach no administra esas Intranet

Debe dirigirse a la facultad correspondiente, Segic Usach no administra este sitio

Se requiere la solicitud de Envío de equipos a Servicio Técnico.

Debe realizar una consulta en “estado de su requerimiento” en la página Web de Segic e imprimirlo y presentarlo en ventanilla de Servicio Técnico al momento de retirar su equipo.News

* horas hábiles Se consideran de lunes a viernes entre los horarios de 09:00hrs y 18:00hrs. Excluyendo días festivos.

| Servicio | Tiempo (SLA) | Observación | Área |

| Gestión de cuentas correo (creación, desbloqueo, etc) | 9 horas hábiles | Plataforma | |

| Creación registro DNS. | 4 horas hábiles | Plataforma | |

| Laboratorio técnico. | 24 horas hábiles | Por diagnóstico o solución. | Soporte |

| Mesa de ayuda SEGIC. | 4 horas hábiles | Contacto técnico con usuario. | Soporte |

| Administración de tecnologías. | 4 horas hábiles | Contacto técnico con usuario. | Soporte |

| Redes. | 4 horas hábiles | Contacto y/o Solucion; | Redes |

| Peoplesoft finanzas. | Contactarse con mesa de ayuda de peoplesoft +56 2 27180243. | Sistemas | |

| Peoplesoft RRHH. | Contactarse con mesa de ayuda de peoplesoft +56 2 27180243. | Sistemas | |

| Confección de credencial universitaria inteligente. | 8 días hábiles | Se solicitan una vez a la semana, teniendo stock. | Credencial |

| Solicitud de credencial universitaria inteligente. | 2 meses. | Se solicitan una vez al año. | Credencial |

| Atención de requerimientos equipos control de asistencia y controles de acceso . | 9 horas hábiles | Depende de la disponibilidad del proveedor. | Credencial |

| Obtención sitio WEB | 18 horas hábiles | Contacto técnico con el usuario | Área Web |

| Sistema | 18 horas hábiles | Contacto técnico con el usuario |

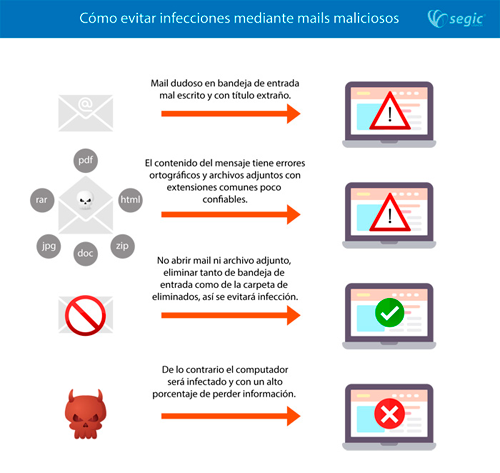

Es un correo electrónico creado para conseguir información confidencial de forma fraudulenta y robar tus datos; infectar tu computador con enlaces otros sitios y archivos adjuntos; o estafarte para tomar tu dinero.

Cómo se presentan:

- Aparentan ser un correo corporativo o uno de tus contactos,

- Puede declarar amenazas y urgencias para que decidas rápido,

- Incluye muchas veces vínculos a páginas maliciosas o archivos adjuntos.

- Siempre pide que realices alguna acción como llamar, entregar información, responder, cliquear enlaces, descargar archivos, etc.

Los Phishing más comunes

- Correos que advierten que tu cuenta se cancelará en algunas horas más.

- Correos que piden verificar tu cuenta o actualizar información.

- Correos que anuncian que has ganado dinero.

- Correos que advierten que la capacidad de tu cuenta de correo está por llegar a su límite.

Para mayor información haz click aqui

Es un estado de protección del sistema operativo de un computador, esto quiere decir que cada vez que reinicie el equipo, siempre tendrá la misma configuración.

Ejemplos prácticos:

- Si usted borra una aplicaciones de su computador congelado, al reiniciar el equipo, la aplicación seguirá instalada.

- Si Ud. guarda archivos en el disco C: y su computador está congelado, al momento de reiniciar, perderá la información que ha guardado!!!, esto se debe a que el equipo vuelve a comenzar con la configuración original.

- Si su computador se infecta con un virus y su equipo está congelado, sólo bastará reiniciar y no tendrá el virus.

- Si Ud. eliminó un archivo del sistema operativo involuntariamente, sólo bastará reiniciar para volver a la configuración inicial de su computador.

Su nombre proviene del Inglés (ransom rescate y ware, software) es un tipo de programa informático malintencionado que encripta su información y solicita un rescate (pago). Desde los primeros programas PC Cyborg de los años 80s han ido mutando para poder traspasar todas las nuevas actualizaciones de seguridad de Sistemas operativos y antivirus para convertirse en el actual Cryptoloker 3.0

Recuperación de datos

En general la respuesta es "No", a menos que se pague el rescate de la información, que no asegura que realicen la restauración de la información.

Prácticas Seguras para Protección

- Hacer copia de seguridad de los datos.

- No abrir correos de dudosa procedencia (phishing).

- Mantener actualizado Sistema Operativo, Antivirus, Java, Adobe Reader y Flash.

- Descargar software sólo de tiendas oficiales de los productos.

Bloqueos implementados por Segic Usach para detener encriptaciones y envíos de Phising.

- Se han bloqueado direcciones IP externas.

- Se han bloqueado direcciones de correos externas.

- Se han bloqueado dominios externos.

Puede obtener más información sobre phishing desde el enlace http://www.segic.cl/phishing

¿Cuáles son los requisitos para optar al plan?

Debes ser profesor o miembro del personal de una institución académica a tiempo completo o parcial y:

- Tener una dirección de correo electrónico específica para uso escolar que te haya facilitado tu escuela (por ejemplo, juan.perez@usach.cl) y que pueda recibir correo electrónico externo.

- Tener más de 13 años para poder registrarte a una oferta online de forma individual.

- Tener acceso a Internet.

¿Cómo puedo obtener Office 365 Educación?

Para consultar lo que se incluye en Office 365 Educación, visita la página del plan de Office 365 Educación. Podrás inscribir a tu escuela desde allí.

¿Durante cuánto tiempo puedo utilizar este plan?

Puedes usar el plan siempre y cuando trabajes en una escuela autorizada. En cualquier momento, podrá volverse a comprobar si reúnes los requisitos para usarlo. Cuando el plan de Office 365 Educación expire:

- Las aplicaciones de Office pasarán al modo de funcionalidad reducida y, por consecuencia, podrás consultar los documentos, pero no podrás editarlos ni crear nuevos.

- Los servicios online que estén asociados a la dirección de correo electrónico educativa (por ejemplo, Office Online o OneDrive) dejarán de funcionar.

¿Qué puedo hacer si no reúno los requisitos?

Office proporciona una amplia gama de opciones para estudiantes, por lo que es fácil encontrar una opción que se ajuste a tu presupuesto. Información sobre distintas maneras de obtener Office.

¿Quién administra la cuenta de OneDrive que se incluye en esta oferta?

Esta cuenta está asociada a la escuela y el contenido que se gestione en ella debe ser apropiado para el uso escolar. El administrador TIC de la escuela podrá cambiar los permisos y el acceso en cualquier momento.

¿Puedo compartir este plan con otras personas?

Cada licencia de Office 365 Educación podrá usarla únicamente el profesor autorizado para ello.

¿Cuáles son los requisitos del sistema de Office 365 Educación?

Para instalar Office 365 Educación, tu PC o Mac debe reunir los requisitos mínimos del sistema. Consúltalos.

Garantía Servicios asociados a Redes y Comunicaciones

Servicio de Internet Nacional e Internacional

Disponibilidad de 95% anual.

Exclusiones

Cumplimiento de plan de mantenimiento preventivo de UPS y grupos electrógenos.

Actualizaciones de hardware y software según plan de inversiones.

Cumplimiento de contratos con empresas prestadoras de servicios.

Servicio de red de datos Intranet LAN USACH

Disponibilidad de 95% anual.

Exclusiones

Cumplimiento de plan de mantenimiento preventivo de UPS y grupos electrógenos.

Actualizaciones de hardware y software según plan de inversiones.

Servicio de telefonía

Disponibilidad de 95% anual.

Exclusiones

Cumplimiento de plan de mantenimiento preventivo de UPS y grupos electrógenos.

Actualizaciones de hardware y software según plan de inversiones.

Cumplimiento de contratos de empresas prestadoras de servicios.

Garantía Servicios asociados a Servicio Técnico

Considérese un plazo máximo de 10 días hábiles como validez de la conformidad del trabajo realizado a contar de la fecha de retiro del equipo desde las instalaciones de SEGIC-USACH. Dentro de este plazo y no incurriendo en las exclusiones de garantía, se debe proceder según lo señalado en el Manual de Calidad, punto 8.3 “Control salidas no conformes”.

Exclusiones:

Se considerarán sin garantía de trabajos en los siguientes casos:

No contar con óptimas condiciones medio ambientales y eléctricas en puesto de trabajo del usuario.

Conexión de dispositivos infectados.

Mantención de herramientas y dispositivos de Instalación de Software.

Garantía Servicios asociados al Servicio de Mesa de Ayuda

Considérese un plazo máximo de 2 días hábiles como validez de la conformidad del trabajo realizado a contar del momento de dar por finalizada la atención. Dentro de este plazo y no incurriendo en las exclusiones de garantía, se debe proceder según lo señalado en el Manual de Calidad, punto 8.3 “Control salidas no conformes”.

Exclusiones:

Se considerarán sin garantía de trabajos en los siguientes casos:

No contar con óptimas condiciones medio ambientales y eléctricas en puesto de trabajo del usuario.

Conexión de dispositivos infectados.

Garantía Servicios asociados a la Administración de Tecnologías

Considérese un plazo máximo de 2 días hábiles como validez de la conformidad del trabajo realizado a contar del momento de dar por finalizada la atención. Dentro de este plazo y no incurriendo en las exclusiones de garantía, se debe proceder según lo señalado en el Manual de Calidad, punto 8.3 “Control salidas no conformes”.

Exclusiones:

Se considerarán sin garantía de trabajos en los siguientes casos:

No contar con óptimas condiciones medio ambientales y eléctricas en puesto de trabajo del usuario.

Conexión de dispositivos infectados.

Garantía Servicios asociados a los Aplicativos Legacy, Sitios y Sistemas WEB

Sistemas en funcionamiento continúo en un 95%.

Exclusiones:

Este funcionamiento dependerá de la disponibilidad de redes y servidores en funcionamiento óptimo.

En caso de fallas en otros horarios, se levantarán las alertas y se gestionaran soluciones en forma remota.

Garantía Servicios asociados a los ERP (PeopleSoft)

Sistemas en funcionamiento continúo en un 95%.

Exclusiones:

Este funcionamiento dependerá de la disponibilidad de redes y servidores en funcionamiento óptimo.

En caso de fallas en otros horarios, se levantarán las alertas y se gestionarán soluciones en forma remota.

Garantía Servicios asociados al correo institucional

Google ofrece sus servicios con un nivel de competencia y diligencia razonable desde el punto de vista comercial y esperamos que disfrutes al usarlos. No obstante, no podemos ofrecer garantías en relación con algunos aspectos de nuestros servicios.

Ni Google ni sus proveedores o distribuidores ofrecen garantías específicas sobre los servicios distintas a las establecidas de forma expresa en estas condiciones o en las condiciones adicionales. Por ejemplo, Google no ofrece ninguna garantía en relación con el contenido de los servicios, sus funciones específicas, su fiabilidad, su disponibilidad ni su capacidad para satisfacer tus necesidades. Los servicios se ofrecen «tal cual».

Algunas jurisdicciones establecen determinadas garantías, como la garantía implícita de comerciabilidad, de idoneidad para un fin concreto y de no incumplimiento. En la medida en que la ley lo permita, Google excluye todas las garantías.

Garantía Servicios asociados a la Tarjeta Universitaria Inteligente

Control de asistencia: Respuesta de requerimientos 48 horas.

Solicitud de credenciales: 15 días hábiles para la entrega de credenciales

Control de acceso: Respuesta de requerimientos 48 horas.

Exclusiones

Contar con stock de tarjetas disponibles (OC para tarjetas en noviembre) para el servicio de solicitud de credenciales.

Entregar base de datos correspondiente para el servicio de control de acceso.